TL;DR

- Remise des prix du CTF de la rentrée

- Ressources intéressantes pour apprendre la cyber-sécurité

- Démonstration Man In The Middle (MITM)

- Démonstration BeEF (Man In The Browser)

- Un peu de pratique du shell sur OverTheWire

Remise des prix

Nous avons bien évidemment félicité tout le monde pour leur participation au CTF, et avons donné des prix au trois premiers (le 3ème n’était pas là donc le 4ème a récupéré son lot).

Les personnes bien classées (environ les 15 premiers à priori) devraient recevoir un mail de ma part dans les prochains jours pour avoir leurs lots de la part de root-me, notre sponsor sur cet event (des comptes premium root-me)

Voici le classement final (pour le classement complet, ça se passe ici):

| Place | User | Score |

|---|---|---|

| 1 | Yewolf | 27098 |

| 2 | ELFamoso | 23603 |

| 3 | Hydrx | 15645 |

| 4 | PopsFPSB | 13242 |

| 5 | Mehdi | 10312 |

| 6 | kaoronne | 6735 |

| 7 | Nick | 5622 |

| 8 | frizzer | 5402 |

| 9 | H4dd0ck | 4782 |

| 10 | shdaemon | 4278 |

| 11 | Maxou | 4226 |

| 12 | Butanal | 3407 |

| 13 | Jasmine | 3189 |

| 14 | Shallya | 3070 |

| 15 | Pierre | 3054 |

Ressources intéressantes pour apprendre la cyber-sécurité

Pour ce qui est des ressources, vous pouvez tout simplement aller visiter la page écrite à ce sujet

Démonstration d’un Man In The Middle (MITM)

Contenu de la séance

Lors de la séance, j’ai pu expliquer ce qu’était un MITM et en montrer un à l’aide de l’outil Ettercap.

J’ai pu profiter de ce MITM pour récupérer les identifiants de ma victime sur un site web, mais je n’ai en revenche pas pu vous montrer la modification de paquet car celle ci ne fonctionnait pas … 😢

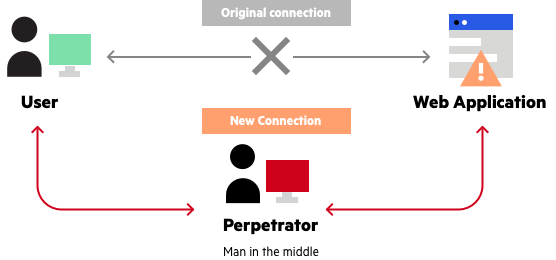

Qu’est ce qu’un MITM ?

L’attaque appelée “Man In The Middle” consiste à prendre une connexion déjà existante, et la “casser” pour finalement faire passer cette connexion par notre ordinateur.

L’objectif est de pouvoir lire le contenu du traffic et potentiellement le modifier pour, par exemple, insérer du code malicieux dans les pages web (voir la partie sur BeEF).

Ettercap

Pour pouvoir faire ce genre d’attaques facilement, il existe des outils proposant plusieurs méthodes de MITM. Ettercap fait partie de ces outils très simples à utiliser.

Ettercap est disponible sur kali linux par exemple, mais vous pouvez également l’installer sur d’autres distributions linux sans difficultées.

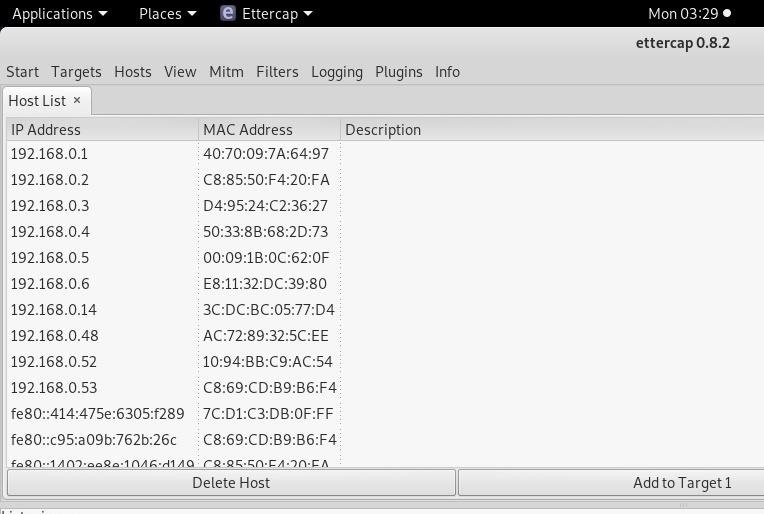

Pour ouvrir ettercap en mode graphique, utilisez la commande ettercap -G. Sélectionnez ensuite l’interface réseau sur laquelle vous voulez faire votre attaque. Il s’agit généralement de wlan0 ou wlo1 par exemple.

Lancez un scan sur votre réseau afin de récupérer l’adresse IP de votre victime:

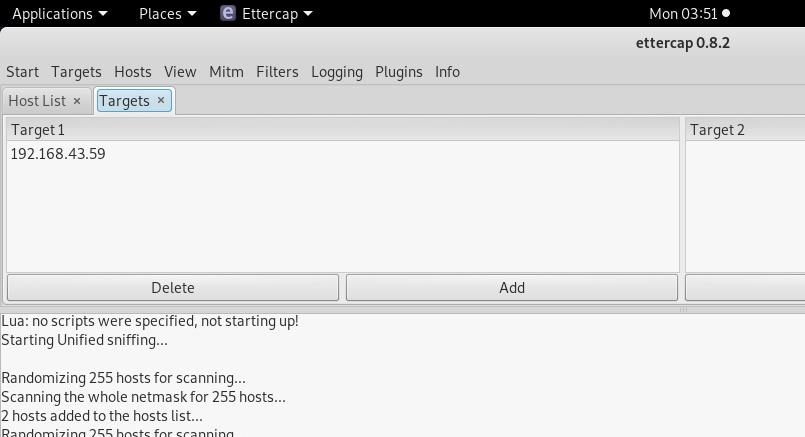

Puis ajouter là à votre liste de targets:

Maintenant, pour lancer l’attaque, il ne reste plus qu’à choisir le mode d’attaque “ARP Poisonning” qui vous permettra d’intércepter toute la connexion. À partir de maintenant, si votre victime visite un site http (au lieu de https), alors vous serez capable de lire toutes les données qui passent (des identifiants de connexion par exemple).

Démonstration BeEF

Contenu de la séance

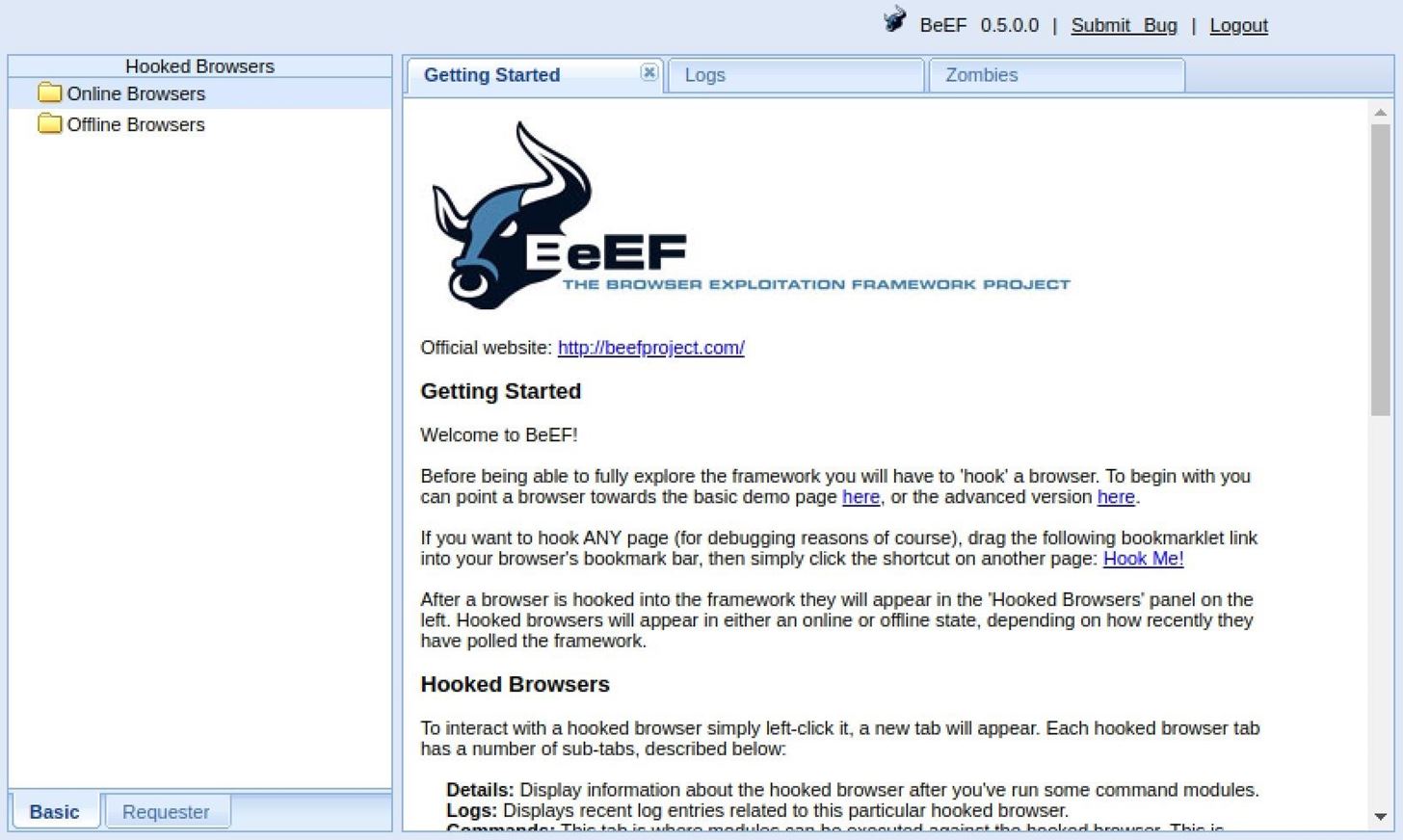

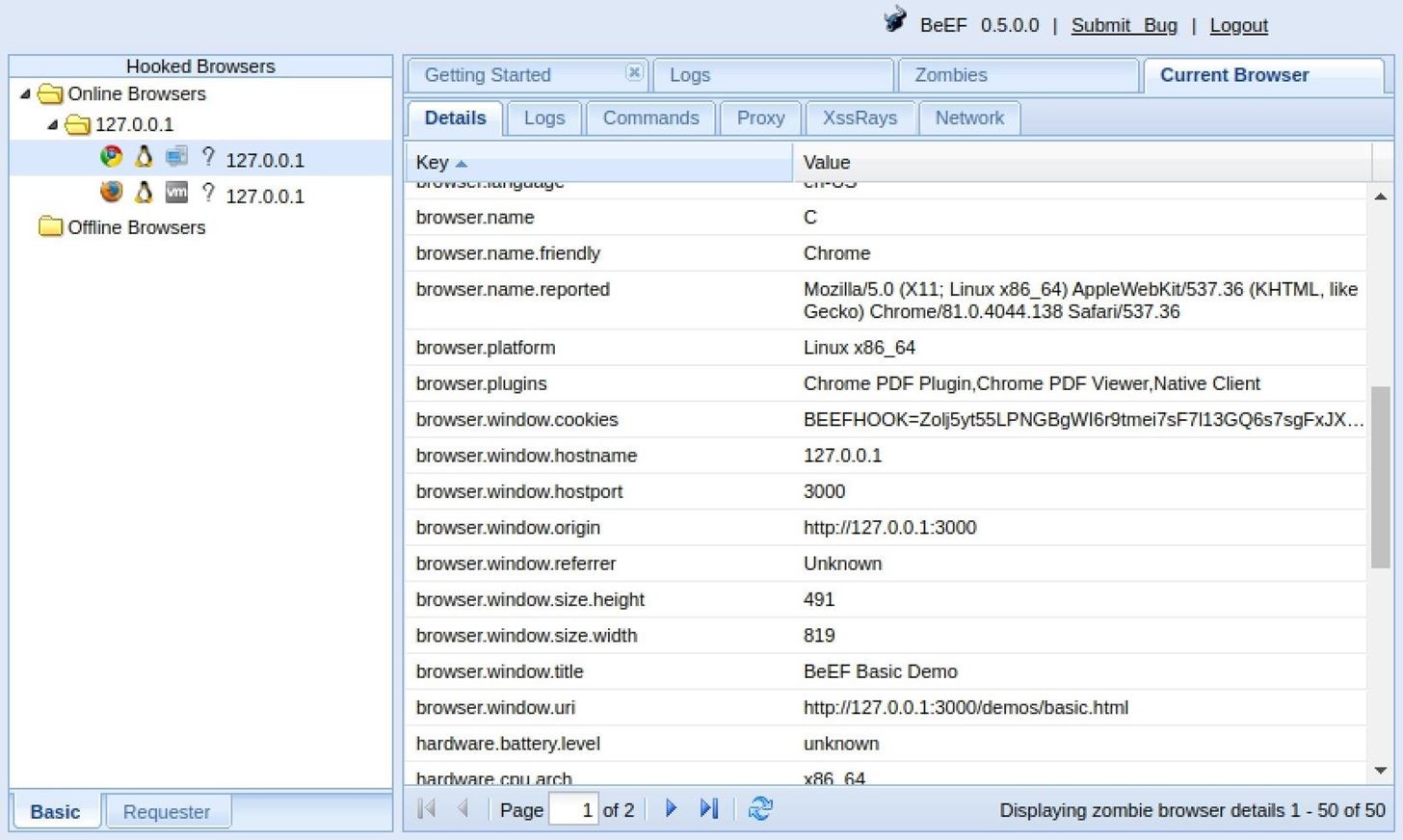

Lors de la séance, j’ai montré que, lorsque mon navigateur chargeait une page web “infectée”, il s’ajoutait au panel d’administration de BeEF. Malheureusement, je n’ai pas pu faire de démonstration de ce que permettait de faire BeEF car cela ne fonctionnait pas … 😢 (alors que ça marchait 10 minutes avant la séance …)

Lancement de BeEF

BeEF signifie “Browser Exploitation Framework. Comme pour ettercap, il est disponible sur kali linux, mais également sur les autres distributions linux où il peut être installé très facilement.

Pour lancer beef, il suffit d’exécuter la commande beef dans un terminal. À partir de ce moment, vous pouvez accéder à l’interface administrateur par une des adresses que vous propose le logiciel lors de son lancement (cet url par exemple).

⚠ Sur les versions récentes de BeEF, vous devez changer les identifiants par défaut avant de le lancer, pour cela, vous devez éditer le fichier de configuration config.yaml situé dans le dossier d’installation de beef. Dans mon cas, il s’agissait de /usr/share/beef/config.yaml.

Vous arriverez, après vous être connectés, sur la page d’administration de BeEF.

Vous pouvez à partir de maintenant insérer le script hook.js dont l’url vous est donné par le logiciel dans n’importe quelle page pour l’utiliser comme script malicieux et prendre le contrôle des navigateurs de vos victime. Un exemple de page est disponible ici.

Si vous visitez ce lien (ou n’importe quelle autre page “infectée”), alors votre navigateur apparaîtra dans la page d’administration de BeEF et vous pourrez y exécuter des commandes.

Un exemple classique consiste à afficher une notification sur le navigateur de la victime, proposant de mettre à jour un plugin du navigateur par exemple, et qui va tout simplement installer un malware sur son ordinateur.