Description

Vous avez appris qu’une banque avait des activités très frauduleuses tout en se cachant derrière une image très écolo et proche du peuple. Et on trouve ça révoltant !!!

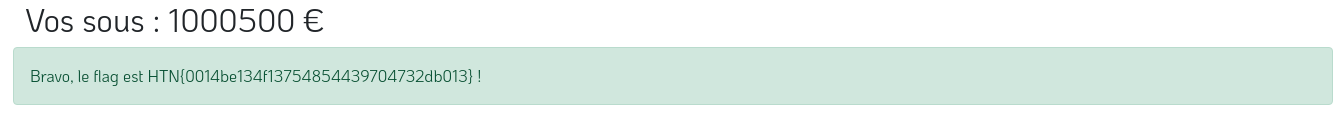

Transférez 1 000 000 € (ou plus 😉) du compte de l’admin de la banque vers votre compte. Ils vont apprendre ce que c’est de se moquer des arbres !!!

Observations

On arrive directement sur une page d’accueil assez classique (même si on peut voir les virements faits par les autres utilsateurs). On voit qu’il ya 3 onglets sur cette page, Accueil, Messagerie, Mon compte.

Le défi est de transférer 1 000 000 € du compte de l’administrateur vers son compte. Il n’est pas possible de le faire directement. On pourrait simplement voler le cookie de l’administrateur grâce à la page de Messagerie, le cookie est alors admin, ce cookie se trouve en exploitant une faille XSS présente dans la messagerie (voir l’article sur la faille XSS de ce CTF UN COOKIE !!!). En changeant son cookie pour celui de l’admin, on se rend rapidement compte que ce n’est pas possible. En effet, en interne, le serveur va vérifier l’adresse IP et le cookie.

Exploitation de la faille

Alors comment fait-on pour devenir riche ? Et bien, il faut ruser et se faire passer pour l’admin. Ca peut paraître compliqué, mais en réalité, c’est tout simple. Pour faire ça, on va faire la requête vers la page de messagerie en prenant bien soin de faire un formulaire pré-rempli.

Cette faille est appelée CSRF (Cross Site Request Forgery), il faut remplir un formulaire et le faire soumettre par quelqu’un qui en a le droit. Dans notre cas, c’est l’admin.

Créons le formulaire alors ! Bon. En réalité, on n’a même pas besoin de s’embêter de créer un formulaire. Il faut juste récupérer celui que l’on veut envoyer sur la page Mon compte.

|

|

Maintenant, on a juste à le remodeler un peu, pour qu’il soit plus simple à lire, mais aussi pour qu’on reçoive bien le million !

|

|

Ici, il est très important de changer le receveur et le donneur, ainsi que la somme car sinon, personne ne recevra ce qu’il veut. Ensuite, il faut soumettre le formulaire, ce qui se fait très simplement avec la commande JS suivante.

|

|

Ainsi, on obtient le payload suivant :

|

|

Et voilà, on est maintenant riche. Grâce à la faille CSRF !

Il y a plusieurs moyens de sécuriser cette faille, une méthode connue est d’attribuer à chaque requêtes un token caché dans tous les formulaires. Quand on soumet le formulaire, on va envoyer ce token et le serveur va le comparer avec ce qu’il a en mémoire. Il est impossible de le deviner. Cependant, il y a un problème quand le site internet a ne faille XSS. En effet, il suffit de faire un script en JS qui va faire une requête vers la page voulue, récuperer le formulaire avec le token, remplir le formulaire comme on le souhaite, et enfin soumettre le formualaire avec ces données. Et tout ça depuis le compte de l’admin, c’est le principe du CSRF.

Voilà, maintenant amusez vous bien !